下列情况中,破坏了数据的保密性的攻击是()。

第1题:

A.可用性

B.保密性

C.完整性

D.真实性

第2题:

A.假冒他人地址发送数据

B.不承认做过信息的递交行为

C.数据在传输中被篡改

D.数据在传输中途被窃听

第3题:

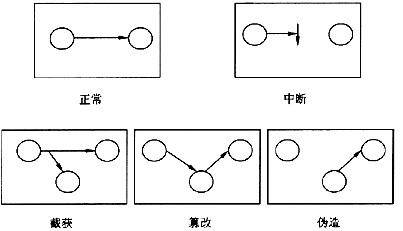

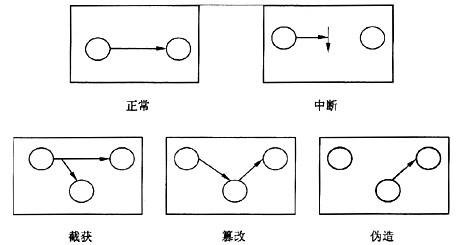

在网络安全中,中断攻击者通过破坏网络系统的资源来进行攻击,破坏了信息的(36)。窃取是对(37)的攻击。DoS攻击破坏了信息的(38)。

A.可用性

B.保密性

C.完整性

D.真实性

第4题:

拒绝服务攻击的这种攻击形式破坏了下列哪一项内容()。

第5题:

第6题:

在网络安全中,篡改是对信息(50)的攻击,DoS攻击破坏了信息的(51)。

A.可用性

B.保密性

C.完整性

D.合法性

第7题:

A.假冒他人地址发送数据

B.不承认做过信息的递交行为

C.给别人的数据插入无用的信息

D.数据在传输中被窃听

第8题:

窃取是对(31)的攻击。DDoS攻击破坏了(32)。

A.可用性

B.保密性

C.完整性

D.真实性

第9题:

窃取是对保密性的攻击,DDOS攻击破坏了()。

第10题:

DDOS攻击破坏了信息的()。