随着交换机的大量使用,基于网络的入侵检测系统面临着无法接收数据的问题。由于交换机不支持共享媒质的模式,传统的采用一个嗅探器(sniffer)来监听整个子网的办法不再可行。可选择解决的办法有()。

第1题:

关于入侵检测技术,下列描述错误的是____。

A.入侵检测系统不对系统或网络造成任何影响

B.审计数据或系统日志信息是入侵检测系统的一项主要信息来源

C.入侵检测信息的统计分析有利于检测到未知的入侵和更为复杂的入侵

D.基于网络的入侵检测系统无法检查加密的数据流

第2题:

某网络结构如图所示,请回答以下有关问题。

(1)设置I应选用哪种网络设置?

(2)若对整个网络实施保护,防火墙应加在图中位置l一位置3的哪个位置上?

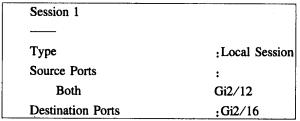

(3)如果采用了入侵检测设置对进出网络的流量进行检测,并且探测器是在交换机l上通过端口镜像方式获得流量。下面是通过相关命令显示的镜像设置信息。

请问探测器应该连接在交换机l的哪个端口上?除了流量镜像方式外,还可以采用什么方式来部署入侵检测探测器?

(4)使用IP地址202.113.10.128/25划分4个相同大小的子网,每个子网中能够容纳3台主机,请写出子网掩码、各子网网络地址及可用的II)地址段。

第3题:

下列关于入侵检测和入侵防护系统的描述中,错误的是

A.对于Unix系统,基于主机的入侵检测系统可使用utmp和wtmp文件作为数据源

B.当检测到攻击时,基于主机的入侵防护系统可以在网络接口层阻断攻击

C.基于网络的入侵检测系统必须采用In-line工作模式

D.基于网络的入侵检测系统和基于网络的入侵防护系统都需具有嗅探功能

第4题:

A.使用交换机的核心芯片上的一个调试的端口

B.把入侵检测系统放在交换机内部或防火墙等数据流的关键入口

C.采用分解器(tap)

D.使用以透明网桥模式接入的入侵检测系统

第5题:

根据原始数据来源分类,入侵检测系统可分为( )。

A.基于主机的入侵检测系统、基于应用的入侵检测系统和基于服务器端的入侵检测系统

B.基于服务器端的入侵检测系统、基于应用的入侵检测系统和基于网络的入侵检测系统

C.基于主机的入侵检测系统、基于软件的入侵检测系统和基于服务器端的入侵检测系统

D.基于主机的入侵检测系统、基于应用的入侵检测系统和基于网络的入侵检测系统

第6题:

某网络结构如图5所示,请回答以下有关问题。

(1)设备1应选用哪种网络设备?

(2)若对整个网络实施保护,防火墙应加在图中位置1~位置3的哪个位置上?

(3)如果采用了入侵检测设备对进出网络的流量进行检测,并且探测器是在交换机1上通过端口镜像方式获得流量。下面是通过相关命令显示的镜像设置的信息。

请问探测器应该连接在交换机1的哪个端口上?除了流量镜像方式外,还可以采用什么方式来部署入侵检测探测器?

(4)使用IP地址 202.113.10.128/25划分4个相同大小的子网,每个子网中能够容纳30

第7题:

以下哪种入侵检测系统是基于已知的攻击模式检测入侵()。

A.基于主机的入侵检测系统

B.基于网络的入侵检测系统

C.异常入侵检测系统

D.滥用入侵检测系统

第8题:

A. 基于网络的入侵检测方式

B. 基于文件的入侵检测方式

C. 基于主机的入侵检测方式

D. 基于系统的入侵检测方式

第9题:

A.基于主机的入侵检测系统

B.基于网络的入侵检测系统

C.基于网络的明文嗅探系统

D.基于网络的安全审计系统

第10题:

一个完备的入侵检测系统一般是依靠()来实现的。