在电子政府安全所应用的各种技术中,利用公共网络基础设施,通过技术手段达到类似公有专网数据安全传输,被称为“虚拟专用网”的技术是()

第1题:

VPN是利用Internet等公共网络的基础设施,通过隧道技术,为用户提供一条与专网相同的安全通道。()

第2题:

阅读以下关于网络安全的技术说明,根据要求回答问题1~问题5。

【说明】

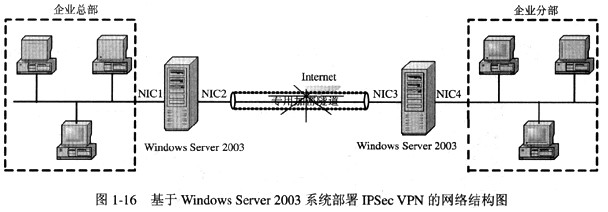

某企业采用Windows Server2003操作系统部署企业虚拟专用网(VPN),将企业的两个异地网络通过公共Internet安全的互联起来。微软Windows Server 2003操作系统中对IPSec具备完善的支持,图1-16示出了基于Windows Server 2003系统部署IPSec VPN的网络结构图。

使用VPN技术,是为了保证内部数据通过Internet安全传输。VPN技术主要采用哪些技术来保证数据安全?

第3题:

A.对称加密

B.VPN

C.IDS

D.非对称加密

第4题:

在金信工程中,从数据的传输方面来看,应采用()等技术保证敏感数据的传输安全。

第5题:

A.P2P

B.PKI

C.VPN

D.AAA

第6题:

A.身份认证技术

B.防火墙技术

C.虚拟专网技术

D.数据加密技术

第7题:

A.隧道技术

B.信息隐藏技术

C.密钥管理技术

D.身份认证技术

第8题:

A、操作系统安全

B、防火墙技术

C、虚拟专用网(VPN)

D、各种反黑客技术和漏洞检测技术

第9题:

第10题:

下列哪种安全技术,用于数据的签名和验证()。